Archivo de la categoría: Directorio Activo

Azure y el [G]ran [D]olor de las [P]ersonas [R]esponsables de IT– Track de Azure BootCamp 2018.

Buenos dias,

Ya han pasado un par de semanas del Azure BootCamp de este año 2018, y aqui os dejo el Track en el que participé, Azure y el Gran Dolor de las Personas Responsables de IT, donde os contamos las distintas herramientas que Microsoft Azure nos proporciona para el cumplimiento de la nueva normativa europea, GDPR.

Como podeis ver, nuevamente estoy muy bien acompañado, en este caso de mi compañero del InsightIberiaTeam (@InsightIberia), Carlos de Nova (@cnova29) bitácora andante de Azure y Office 365. El gran Evangelista y Showman Paulo Dias (@ratocego) por motivos personales no pudo estar con nosotros. Le echamos de menos 😉

Si os interesa la PPT que utilizamos en el Track podeis acceder desde este link: PPT de Azure BootCamp 2018.

Buen fin de semana,

Roberto

7 características de Azure Active Directory que tienes que probar ya!! Introducción.

Buenos dias,

Buenos dias,

Tenia ganas de compartir con vosotros el potencial y las principales características de Azure Active Directory (Azure AD), sobre todo hablaros de aquellas 7 mas desconocidas que nos aportaran grandes mejoras, reducciones en tiempo de gestión, seguridad, etc., 😉

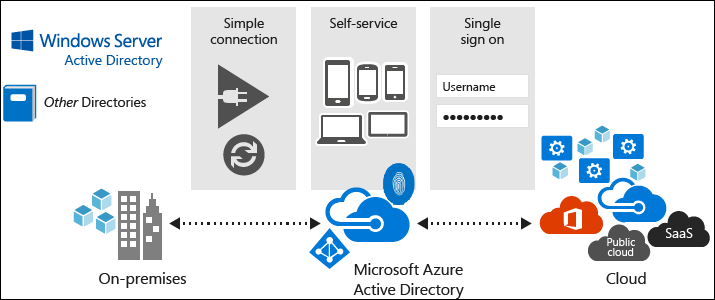

¿Qué es Microsoft Azure AD?

En el Technet se define Azure Active Directory (Azure AD) como el directorio basado en la nube multi inquilino (multi-Tenant), el servicio de administración de identidades de Microsoft. Azure AD combina múltiples funcionalidades, como servicios de directorio fundamentales, de gobierno avanzado de identidad y de administración del acceso a las aplicaciones. Asimismo, ofrece también una plataforma muy completa basada en estándares que permite a los desarrolladores proporcionar control de acceso a sus aplicaciones, en función de una directiva asi como reglas centralizadas.

Por un lado, para los administradores de TI, proporciona una solución asequible y fácil de usar para dar a los empleados y asociados comerciales acceso de inicio de sesión único (SSO) a miles de aplicaciones SaaS en la nube como Office365, Salesforce, Concur, Dynamics, etc.

Por otro, para los desarrolladores de aplicaciones, permite al usuario centrarse en la creación de su aplicación facilitando y acelerando la integración de la misma con una solución de administración de identidades de clase mundial usada por millones de organizaciones de todo el mundo.

Y a mi, entre otras cosas, compartir este tiempo y conocimiento con vosotros.

Los 7 Samurais.

Parasafreando a Akira Kurosawa, y despues de la teoría , os relato las 7 funcionalidades de las que vamos a hablar durante los próximos meses:

, os relato las 7 funcionalidades de las que vamos a hablar durante los próximos meses:

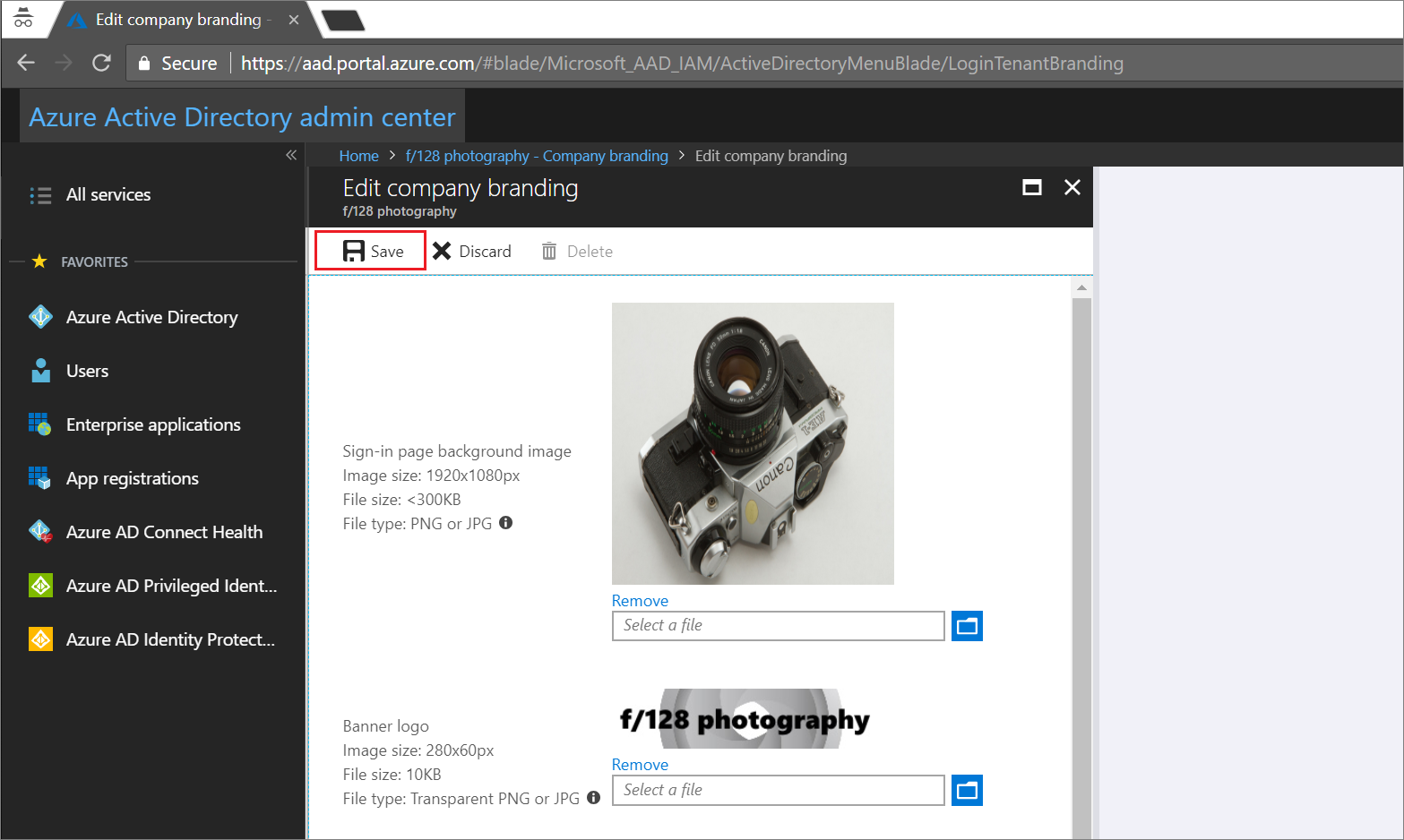

- Personalización con la marca empresarial en el inicio de sesión.

- Portal de Autoservicio de cambio de contraseña.

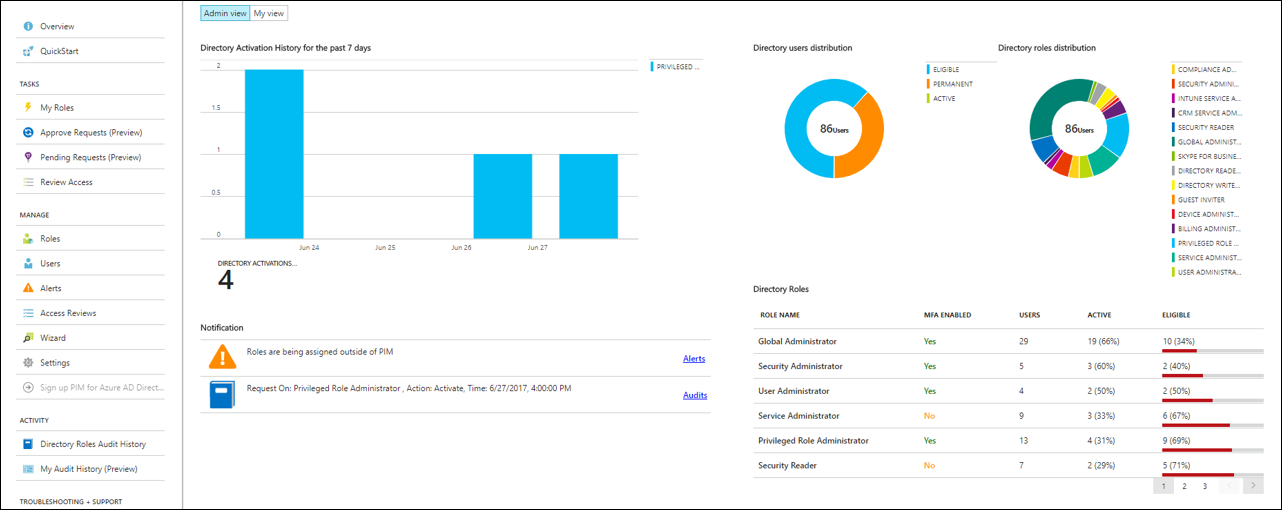

- Privileged Identity Management [PIM].

- 2FA

- Acceso condicional basado en caracteristicas de inicio de sesión.

- B2B Collaboration/B2C Collaboration

- Identity Protection.

Espero que os gusten, aprendais mucho y las apliqueis en vuestros Directorios de Azure. No os lo perdais.

Buen fin de semana

Roberto

Desplegar OneDrive for Business por membresia de grupos de Azure Active Directory para el caso de usuarios ya existentes. Parte II.

Buenos dias,

Buenos dias,

Hace unas semanas veiamos cómo Desplegar OneDrive for Business por membresia de grupos de Azure Active Directory, donde descubrimos cómo desplegar OneDrive for Business a los usuarios que perteneciesen a un grupo de Azure AD, teniendo la peculiaridad de no haberse creado todavia los perfiles de usuarios en Sharepoint Online, detalle importante.

Hoy me gustaría tratar el caso contrario, para cubrir todas las casuisticas, …. Y si el usuario ya ha estado utilizando OneDrive o ya tiene creado el perfil de usuario …. ¿que opciones tenemos?

Os planteo estas dos opciones, que dependerá de vuestras necesidades , elegancia del resultado y ganas que tengais de implantarlas:

1 Cambiar el administrador de la Colección de sitios

Inicialmente no parece una solución elegante, pero …. se trata de poner una cuenta como Administrador de todos los Onedrives que ya se han utilizado,

Cambiar el administrador de la colección de sitios para el sitio personal de un usuario específico . En SharePoint Admin Center > User Profiles > Manage User Profiles, buscamos el usuario y en el menú desplegable elegimos la opción Manage Site Collection owners

- Cambiamos la cuenta, en este caso mi cuenta, Roberto Tejero, tanto de Administrador de la colección de sitios primaria como de Administradores de la colección de sitios, por la cuenta del nuevo administrador del sitio personal (por ejemplo Rick Admin)

- En el caso de tener muchos usuarios, podríamos hacer este cambio de administrador utilizando un script que nos permita hacerlo de modo masivo, obviamente.

Esta opción tiene la peculiaridad de que se mantienen los OneDrive de los usuarios pero a nombre de otra persona, un Administrador Global. Los ficheros ni se eliminan ni se destruyen.

2 Eliminar todos los sitios personales.

Esta segunda opción consiste en eliminar todos los sitios personales utilizando el comando Remove-SPOSite por lo que una vez borrados estarias en disposición de aplicar el post del articulo comentado al principio. Es una solución mas elegante, obviamente.

Seria algo tan sencillo como:

Remove-SPOSite -Identity https://cloudonboarding-my.sharepoint.com/personal/insight_Cloudonboarding_onmicrosoft_com -Nowait

Os dejo esta captura con los cmdlets get-sposite, remove-sposite y nuevamente el get-sposite donde no nos muestra nada ya que …. acabamos de borrar el site personal.

Pero como no todo podría ser tan sencillo, os cuento un par de incidencias:

Tener un listado de los nombres de los sites personales.-

Dependiendo de si son usuarios internos, externos, sincronizados o no, pues el nombre que tenemos que definir para borrar el Sitio personal es distinto. Aqui os dejo un link de cómo sacar un listado de todas las colecciones de Onedrive for Business:

Políticas de retención.-

¿Que ocurre en el caso de que tengais configurada una política de retención o de suspensión de eDiscovery? Pues lo que os imaginais:

Obviamente, en este ejemplo bastaria con deshabilitar la política de retención o suspensión. ¿cómo? Nos vamos

Accedemos a nuestra política de retención, cambiamos el Status de On (Success) a Off (Success).

¡Ojo! que este proceso tarde unos minutos y si realizas el borrado del Site no te va a funcionar y borramos todos nuestros Sites personales.

Poco mas que aportar por esta semana llena de enfermedades, urgencias, hospitales, fiebres, mocos, ibuprofenos, azitromicinas y …… alguna sorpresa que da la vida.

Buen fin de semana.

Desplegar OneDrive for Business por membresia de grupos de Azure Active Directory.

Buenas tardes, por fin es … Viernes!!!

Buenas tardes, por fin es … Viernes!!!

Si la semana pasada veíamos cómo distribuir las licencias de Office 365 por membresia de Azure AD, esta semana os cuento una consulta que me hizo un cliente sobre si era posible desplegar OneDrive a los usuarios siguiendo el mismo criterio, por membresia a un grupo de Directorio Activo.

Se que es algo paradójico ya que Onedrive depende de Sharepoint Online pero ….. cuando accedemos a la asignación de licencias de Office 365 puedo activar/Desactivar las de Flow, Planner, Office ProPlus, etc., Sharepoint, pero ¿donde está la de OneDrive?

Suponia que si se actuaba directamente contra Sharepoint Online, seguro que encontrabamos la solución a esta situación que no se me habia dado antes, pero ????

Efectivamente, consultando al equipo de Soporte para Partners de Microsoft, me plantearon la manera de hacerlo a través de la administración de SharePoint Online, donde podemos controlar el acceso a OneDrive for Business.

En SharePoint Online, el Sitio Personal está habilitado por defecto para todos los usuarios a través del grupo “ Todos excepto usuarios externos” (Everyone except external users), pues vamos a cambiar los permisos en esta ubicación:

- SharePoint Admin Center > User Profiles > Manage User Permissions

- Si quitamos el checkbox al permiso “Create Personal Site” , ningún podrán crear su MySite ni OneDrive.

- Como la finalidad es crear un grupo de Azure AD para ir incluyendo los usuarios que queremos que se les despliegue OneDrive, tenemos que crear el grupo y asignar permisos. Para nuestro ejemplo creamos un grupo de seguridad UsuariosOneDrives en el centro de administración de Office 365 y en SharePoint Admin Center > User Profiles > Manage User Permissions, les asignamos el permiso de “Create Personal Site”, marcando el check.

Hay que tener en cuenta que este proceso deshabilita MySite al completo, no solo OneDrive for Business.

Otro detalle a tener en cuenta, si únicamente queremos deshabilitar el que se muestre el Icono/Acceso directo a OneDrive for Business, la opción en este caso es esconderle del menú de aplicaciones. Pues vamos, SharePoint Admin Center > Settings

En este caso ningún usuario verá el icono de la aplicación desde el menú de aplicaciones, pero sí podrán acceder a OneDrive si introducen manualmente la URL en el navegador.

¿Dónde esta OneDrive for Business?

Agradecer enormemente al grupo de Soporte para Partners de Microsoft que me han echado no una mano, las dos en este caso y otros muchos. Gracias a Goretti, Pedro, Carlos, Jose Manuel, David, Rafael, Alberto, y muchos mas, seguro que se me olvida alguno.

La semana que viene, ¿que ocurre si esto lo queremos desplegar en usuarios que ya tienen creado MySite y tienen contenido en OneDrive?.

Buen fin de semana,

Asignación de licencias de O365 a usuarios por membresía de grupo en Azure Active Directory

Una de las últimas funcionalidades de Azure que mas estoy recomendando e implantando es la asignación de licencias a usuarios por membresia de grupo de Directorio Activo al que pertenezcan. Algo en principio sencillo pero que hasta hace poco no estaba disponible.

Como todo, tiene sus ventajas e inconvenientes, pero en este caso, yo solo le veo ventajas, reduce las tareas administrativas en mas de un 70%, gestionas las altas y bajas o reasignas licencias de tu Office 365 con solo introducir o sacar a un usuario de un grupo de Directorio Activo que se sincroniza con Azure AD, espectacular.

Por mi experiencia, esto lo podias realizar de antemano recurriendo a PowerShell, ese gran desconocido. Puedes ver diversos scripts, yo te muestro este de Ivan Cañizares (@icanizares), muy interesante:

Hoy os comento esta nueva funcionalidad que Microsoft ha introducido en Azure Active Directory mediante la cual podremos asignar licencias de cualquier producto de Office 365 a través de la pertenencia o membresia a un grupo de Directorio Activo o Azure Active Directory. Hay que puntualizar que se requiere que nuestro Azure AD sea:

- Azure AD Basic,

- Azure AD Premium

- EMS+Security

Step 1: Creación de grupos.

Un detalle que me gustaría incidir en él es que los grupos de seguridad que vamos a utilizar para asignar las licencias de O365 son independientes de su ubicación (Cloud vs On-Premise), asi como el usuario. Mejor imposible, o sea, que podemos tener o no sincronizado nuestro Directorio Activo On-Premise con Azure Active Directory, es independiente de esta característica.

En este caso vamos a crear varios grupos para desplegar unas licencias, por ejemplo de EMS+Security y de Project Online Premium.

Recordar las mejores practicas, asignar permisos, recursos, servicios o licencias a grupos, y luego incluir los usuarios en dichos grupos, no a usuarios directamente. Es un consejo.

Step 2: Configuración de licencias en Azure AD.

En este punto, accedemos al Portal de Azure con las credenciales adecuadas: una cuenta con uno de los siguientes roles:

- administrador global, o

- administrador de cuentas de usuario

Despues, accedemos a Azure Active Directory, posteriormente pulsamos en Licencias, y, para terminar, Todos los productos, donde vamos a poder ver y administrar todos los productos que hayamos adquirido, como por ejemplo los siguientes y, los que vamos a desplegar en nuestro ejemplo: Enterprise Mobility + Security y Project Online.

¿Cómo procedemos ahora? Seleccionaremos uno de los grupos de licencias, por ejemplo, Enterprise Mobility + Security E5:

para despues, seleccionar la opción + Asignar, que nos aparece arriba, donde nos llevará a la asignación a un Grupo o a Usuarios (Punto 1) y a las opciones de asginación (Punto 2).

Vayamos por partes como dice Jack…. Primero selecciono el grupo de Azure AD para distribuir las licencias de EMS+S (ZZZ_O365_Licen_EMS), para despues,

Asignar las características que quiero distribuir, como por ejemplo, los de la imagen superior. Hay que tener en cuenta que cada tipo de Licencia viene asociado con distintas características. Por ejemplo, un Plan Office 365 Enterprise E5 viene con las siguientes y algunas mas:

Una vez hemos terminado la selección. Pulsamos el botón de «Asignar» que lanzará una tarea en segundo plano para procesar todos los componentes de este grupo y asignarles la licencia.

Step 3: Comprobación de la asignación.

Importante, comprobar que lo que hemos configurado funciona 😉

Por un lado podemos ver la asignación de las licencias a nuestro grupo, volvemos a ir al mismo lugar del punto anterior, Azure Active Directory > Usuarios y grupos > Todos los grupos, donde seleccionaremos nuestro grupo en cuestión, Licencias. Es aqui donde confirmaremos si las licencias se han asignado a los miembros y/o si hay errores que requieran nuestra atención y corrección.

Y por otro, están las opciones de auditoría de logs. Ya sabeis, en Azure Active Directory > Usuarios y grupos > «nuestro grupo» > Registros de auditoría. Tenga en cuenta las siguientes actividades:

Vemos claramente los registros de empezar a aplicar licencias basadas en grupo y Terminar de aplicar las licencias basadas en grupo a los usuarios, que contiene un resumen de cuántos usuarios se han procesado correctamente y el número de usuarios a los que no se pudieron asignar las licencias de grupo.

Step 4: Corolario.

1 Transición desde Direct to Group-Based.

Llegados a este punto, nos podemos preguntar, ¿por qué veo ahora usuarios que tienen licencias asignadas en modo Directo (Direct) o Heredados (inherited)? Ademas vemos que el modo Heredado nos añade la información del grupo del que se hereda esta situación:

Lo que está claro es que si teníamos asignadas las licencias individualmente y ahora se asignan por la pertenencia a un grupo de Azure AD, se están asignado doblemente dichas licencias. No quiere decir que se estén asignado 2 licencias a un mismo usuario.

¿Como se realiza la transición desde una situación a otra?

Para pasar de la licencia directa a la basada en grupos, todo lo que tenemos que hacer es eliminar la asignación de licencia directa. Esto es tan simple como seleccionar uno o aquellos usuarios a los que se les haya asignado un tipo específico de licencia, y luego hacer clic en el botón Eliminar. Cuidado, como siempre hay que tenerlo cuando se desasignan licencias, permisos, servicios, etc.

2 ¿Que ocurre con la acumulación de licencias?.

Esta situación es de 1+1. Si un usuario pertenece a un grupo ZZZ_O365_Licen_E3, que tiene 9/13 caracterísitcas asignadas y también pertenece a otro grupo ZZZO365_Licen_Teams que tiene 1/13 asignadas, pues se realiza la suma, obteniendo 10/13 funcionalidades.

3 Limitaciones a tener en cuenta.

- Repetir lo comentado. Si a un usuario se le asigna una licencia por membresia de grupo y directamente consume una única licencia.

- Las licencias asignadas por membresia de grupo se gestionan desde el portal de Azure. Las licencias asignadas desde el portal de Office 365 se gestionan desde éste portal.

- La eliminación de un usuario de un grupo de licencias dará lugar a que los servicios de Office 365 se queden una etapa «suspendida» en lugar de «desactivada», sobre todo para evitar la pérdida de datos.

- Otro detalle a tener en cuenta es que aunque las asignaciones de licencias nuevas y modificaciones surten efecto en minutos (por ejemplo, habilitar Teams en una asignación de licencia existente), hay situaciones en las que una licencia no se asignará automáticamente, por ejemplo, si se tienen más miembros en un grupo que licencias disponibles o por asignaciones de licencias conflicto. Las notificaciones del portal de Azure nos aconsejarán sobre cómo solucionar los problemas, indicándonos que tendremos un botón Reproceso disponible para volver a aplicar las asignaciones una vez los hayamos resuelto.

Links de interes

Para más información sobre el conjunto de características de administración de licencias mediante grupos, consulte los artículos siguiente

- Microsoft Azure Documentation.

- LinkedIn de Ivan Cañizares.

- Blog Practical 365, articulo del gran Paul Cunningam.

Llevo con este post desde antes de verano para publicarlo. Espero que os guste y os ayude. Un abrazo, comienza Noviembre!!!!

Un abrazo,

WS2016LABS de Xavier Genestós – Lectura recomendada.

Ya estamos de vuelta de vacaciones, con muchas ganas y con la intención de darle una vuelta de tuerca al Blog. Espero que os guste.

Empiezo con este regalo de libro: «WS2016LABS» de Xavier Genestós, que lo podeis adquirir a través de Lulu.

Mi opinión

Los que ya habeis tenido la suerte de leer algún libro de Xavi, utiliza su metodología habitual, conocimiento a través de prácticos y útiles laboratorios, en un formato de cómoda lectura, A4, en este caso centrándose en las novedades del último Sistema Operativo para Servidores de Microsoft, Windows Server 2016.

A Destacar

Yo, destacaría los siguientes puntos:

- Windows Server 2016.- Los primeros capítulos son a modo introductorio centrándonos en importantes detalles como:

- Ediciones y licenciamiento de Windows Server 2016

- Mejoras a nivel de seguridad con Device Guard y Credential Guard.

- ¿Cómo actualizar a Windows Server2016?

- Powershell Direct, OneGet o Desired State Configuration.

- Virtualización anidada

- etc.

- Nano Server.- Nueva versión de Windows Server super reducida, no solo en tamaño, también mejorada en rapidez, en superficie de ataque, en reinicios, en actualizaciones, vamos, lo tiene todo.

- Contenedores.- Novedad que se incorpora que nos permitirá hacer despliegues de servicios de manera mucho más rápida y utilizando menos recursos que las máquinas virtuales, ofreciéndonos dos versiones, a traves de Windows Server Containers o Hyper-V Containers.

- Multipoint.- De este rol no tenía ni idea. Posibilidad de proyectar una pantalla a múltiples equipos via cable o via protocolo RDP. Orientada a entornos educativos o reuniones.

- DNS Server.- Podemos ver diversos laboratorios sobre

- Sugerencias de Raiz (Root Hints) IPv6.

- Response Rate Limiting (RRL).

- Recursividad.

- y, sobre todo, las políticas de DNS que a partir de definir unas reglas nuestro servicio DNS responderá de diferente manera.

- IPAM.- Monitorización de los servicios de Infraestructura como los DCs, DNS, NPS y DHCP.

- IIS 10.- Con las nuevas novedades como el encabezado de host con wildcards, no mostrar el parámetro ServerHeader, etc.

- FileServer.- Numerosos laboratorios con la gran cantidad de mejoras introducidas como Storagediag, en ReFS con Block Cloning, recomendaciones para el proceso de Deduplicación, Storage Réplica, Storage Spaces o Cluster en Workgroup,

- Active Directory.- Este punto no podía faltar, primero con una pedazo de laboratorio de migración de un DC desde Windows Server 2008 R2, y, por otro, tal y como ya comentamos aqui en este blog ¿qué tipo de servicio de replicación de Directorio Activo estas utilizando? Cambia de FRS a DFS-R.

Si se puede decir al en contra de este libro, por decir algo, que no es un manual específico para certificarse, aunque todo lo que enseña es aplicable al dia a dia de entornos corporativos.

Sobre el Autor

Xavier Genestos es administrador de sistemas, reputado Blogger y formador desde hace muchos años, con la virtud adiciona de que ha escrito numerosos libros de IT: de Exchange, Active Directory, GPOs,, File Servers y Linux, que podeis encontrar en el siguiente Link: Libros de IT publicados por Xavier Genestós

Si quereis otras opiniones sobre este gran libro, os dejo al siguiente elenco de Bloggers y profesionales del mundo IT, como veis yo voy un poco mas tarde:

- Josep Ros.

- Jorge de la Cruz.

- Ricard Ibañez (Cenabit).

- Xavier Caballé (www.pantallazos.es)

- Hector Herrero (Bujarra.com).

- Gorka Izquierdo (Aprendiendo a Virtualizar).

Y no lo digo yo …. 😉

Solo me falta agradecer a Xavier el tiempo, trabajo y dedicación por este nuevo gran libro y con unas ganas tremendas de echarle un ojo a tu próxima “perlita” … jejejeje, que algo se comenta por ahí!!!

Comienza la temporada!!! Buena semana a todos

Serie OMS – IV – Despliegue de soluciones: Insight & Analytics.

Buenas tardes

Hoy continuamos con los escenarios de despliegue, o como se denominan en OMS, «Servicios«. Como ya comentamos en el primer Post de esta serie, los principales Servicios son los siguientes:

- Log Analytics:Inteligencia operacional en tiempo real. Recopilar, almacenar y analizar los datos de cualquier registro de logging, de cualquier fuente.

- Automation: Simplificar la gestión de nuestra nube o enterno Hibrido a traves de la automatización de procesos. Lo que todos queremos, crear, monitorizar, administrar y desplegar recursos en nuestros entornos mientras reducimos errores y aumentamos la eficiencia, sin olvidarnos de la reducción de costes operativos.

- Availability: Solución de alta disponibilidad totalmente integrada incluyendo recuperación de desastres. Posibilidad de habilitar la copia de seguridad y la recuperación integrada para todos nuestros servicios y aplicaciones críticas.

- Security: Control de seguridad centralizado. Identificar actulizaciones de los sistemas gestionados, estado del malware, recopilación de eventos relacionados con la seguridad y realización de análisis forenses.

Vamos a desplegar en nuestro Workspaces uno a uno todos y cada uno de ellos y hoy empezamos por:

Insight & Analytics.

Recordar que tenemos nuestro panel totalmente desangelado…. esperando a instalar soluciones

Vamos de compras … a la «Galeria de Soluciones» ….

Añadimos Insight & Analytics…

Ademas de la Solución principal, en este caso nos ofrece dos soluciones adicionales que nos proporcionarán una mejora en la monitorización, como son «Service Map» y «Network Performance Monitor*«, ambas en Preview, recordarlo, y, como vienen ya seleccionadas, al hacer click en añadir, se despliegan todas conjuntamente.

Una vez terminado este proceso,vemos como ha quedado nuestro panel

Una vez terminado este proceso,vemos como ha quedado nuestro panel

Observaremos que algunas de las soluciones requieren una configuración adicional.

Sin problemas, accedemos a cada una de ellas y vamos activando las soluciones.

Sin problemas, accedemos a cada una de ellas y vamos activando las soluciones.

1 Service Map.- Esta solución nos va a aportar la creación de un mapa de servicio de cada una de las máquinas virtuales, mostrándonos gráficamente desde que direcciones IP y desde que puertos se están recibiendo paquetes y hacia que direcciones IP y puertos se están estableciendo comunicaciones.

Descargamos el agente, lo instalamos en cada una de las VMs y a esperar a que reporte la información.

Descargamos el agente, lo instalamos en cada una de las VMs y a esperar a que reporte la información.

Y nos deja el siguiente mapa de servicio, simplemente, espectacular:

2 Network Performance Monitor.- accedemos y seleccionamos si las transacciones sintéticas se van a realizar a través de TCP o a través de ICMP.

En el caso de seleccionar TCP, tendremos que realizar una configuración adicional …

Despues de un rato, una vez recopilada información, esta es la pinta que tiene nuestro «Dashboard», cuadro de mandos, Workspace o como querais llamarlo, mucho mejor 😉

Ya está desplegada nuestra solución. El proximo post, Automation & Control.

NOTA

* Esta solución ha sido puesta en General Availlability esta misma semana.

Buena semana a todos.

Serie OMS – III – Despliegue de agentes.

Continuamos con esta serie sobre OMS. Hoy vamos a explicar cómo desplegar el agente en nuestros clientes dependiendo de la situación.

Como sabemos los clientes a monitorizar pueden estar en la nube (Azure, AWS, Google, etc.) o en nuestros centros de proceso de datos. Por lo tanto vamos a enfocar el despliegue de agentes de las tres maneras posibles:

- Conectado los clientes mediante la instalación del agente de OMS.

- Usando System Center Opoerations Manager (SCOM) para volcar su información a OMS.

- Añadir cuetnas de almacenamiento configuradas con salidas de diagnósticos y Logging de servidores Windows y Linux.

Como es obvio, tenemos unos requisitos mínimos del sistema y una configuración necesaria para la instalación del agente:

- Solo puede instalarse en equipos con Windows Server 2008 SP1 o en versiones posteriores y en equipos con Windows 7 SP1 o versiones superiores.

- Necesitaremos una suscripción de OMS.

- Todos los equipos necesitarán tener conexión a Internet a través de HTTPS (Puerto 443). Esta conexión puede ser directa, a través de un proxy o a través de la puerta de enlace (Gateway de OMS).

- Podemos instalar el agente de OMS en equipos independientes, servidores, máquinas físicas o virtuales.

Despues de los requisitos, nos centraremos en el despliegue mas común, la opción 1. Y lo vamos a subdividir en dos:

Equipos que están en Azure.-

Como ya hemos creado nuestro «Workspace» en uno de los posts anteriores, accedemos a él y nos dirigimos a «Maquinas Virtuales»:

Si os fijais nos aparecerán todas las VMs de todas las suscripciónes en las que nuestro usuario tenga permisos!!! Vamos que podemos Crear un Workspace, hacer una configuración inicial y desplegar los agentes a nuetras VMs de azure en …. aproximadamente media hora!!!! ¿Que producto te da esta posibilidad? En la imagen se puede ver que hay VMs que ya están en un Workspace, distinto al seleccionado, y otras, que no lo están. Pues venga vamos a unirlas y desplegar el agente …

Basta con seleccionar la VM y pulsar en «Connect». En breves instantes ya tenemos desplegado el agente. Una pasada.

Resto de equipos.-

En el resto de los casos, como os supondreis, lo haremos manualmente. Os advierto que es facil. Pasos a seguir:

- Descargar el agente y la clave.– ¿dónde encontramos el instalable y la clave primaria? Pues ya lo vimos en la configuración principal de OMS:

Tenemos tanto la verisón para x64 como para x86, y tanto en Windows como en Linux:

- Instalar el agente manualmente.-Una vez descargado el agente nos situamos en la VM a monitorizar y lo ejecutamos. Es el clásico siguiente, siguiente pero con las siguientes matizaciones. Para empezar el agente de OMS es exactamente el mismo que para SCOM, por lo que tendremos que decidir qué queremos desplegar, en nuestro caso OMS:

Y, por otro lado, tendremos que introducir el ID de nuestro Workspace asi como la Primary Key:

Asimsimo, como podeis ver, podemos seleccionar la salida a internet a través de Proxy, así como si queremos actualizarlo utilizando Microsoft Update.

Siguiente y a instalar. En unos instantes empezaría a reportar toda la información a OMS.

- Instalar el agente por línea de comando.– Nada mas sencillo que ejecutar el siguiente comando:

MMASetup-AMD64.exe /Q:A /R:N /C:»setup.exe /qn ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID=workspace id> OPINSIGHTS_WORKSPACE_KEY= AcceptEndUserLicenseAgreement=1″

Claro está que rellenando los datos del WorkSpace ID y la Primary Key. Por cierto, también se puedes desplegar utilizando Powershell DSC.

Otros detalles a comentar:

- Reportar a diferentes Workspace.- Puede ocurrir que nos interese monitorizar un mismo servidor en varias consolas o cuados de mandos de OMS, pues nada, vamos añadiendo Workspaces ID en el agente de OMS y ya está:

- Deshabilitar el agente.- Otro punto es que queramos parar la monitorización. pues nada

- Panel de control

- Abrimos Microsoft Monitoring Agent .

- Click en la pestaña de Azure Log Analytics (OMS)

- Seleccionamos el Workspace ID que queremos quitar ….. y click en el botón quitar.

Poco mas que comentar. Que es vierneeeeeeeeeeees!!!

Enhorabuena a los premiados esta semana con el distintivo de MVP, de momento conozco a Santiago Buitrago Reis (@sbuitragoreis) que se lo ha merecido, sin duda y Buen fin de semana a todos, besos y abrazos, La semana que viene … mas

Serie OMS – II Configuración inicial de OMS.

Continuamos con nuestra serie de OMS, hoy con los parámetros iniciales de configuración de esta Suite

Partimos de la siguiente imagen del post anterior … únicamente hemos desplegado nuestro WorkSpace…

Para la configuración inicial, seleccionaremos «Settings», ya sea desde el botón de la izquierda+abajo, como desde la barra superior, a la derecha. Os detallo, uno a uno, los parámetros de la configuración inicial.

1 Soluciones.-

Desde aqui podremos ver las soluciones que tenemos desplegadas en nuestro Workspace. Por defecto solo está «Log Search», pero a lo largo de esta serie vamos a ver unas cuantas soluciones:

Si tuviesemos desplegadas diversas soluciones, las podríamos desintalar desde este panel, basta con seleccionar en «Remove», obviamente.

2 Fuentes conectadas.-

En este punto, tendremos a nuestra disposición tanto los clientes de 32 como de 64 bits para Windows y Linux, el ID. del área de trabajo como la clave principal y secundaria.

Asimismo, tendremos a nuestra disposición la posibilidad de descargarnos el cliente de «Puerta de Enlace para OMS», para poder desplegar esta suite en un equipo que haga de Gateway para otros que no tengan acceso a Internet ni a Azure.

3 Datos.-

Desde aqui podemos seleccionar los registros de eventos de windows que queramos monitorizar, los contadores de rendimiento tanto de sistemas Windows como de Linux, los registros de aquellos servidores con el rol de Internet Information Server (IIS), datos de campos personalizados (podeis ver en este link cómo crearlos), asi como un Syslog. Podemos leer logs de otros sistemas de monitorización que utilicen Syslog.

4 Grupos de equipos.-

Desde aqui, podemos crear tanto grupos guardados, son grupos que se crean a partir de una consulta de búsqueda, grupos de Directorio Activo, Importar pertenencias a grupos de WSUS, o importar pertenencias a recopilaciones de System Center Configuration Manager (SCCM).

5 Cuentas.-

Desde aqui definimos la información de los usuarios que tienen el rol de Administrador, de colaborador o de solo lectura, podemos modificar el plan de OMS así como definir una cuenta de Azure Automatización para tal fin.

6 Alertas.

Desde alertas, veremos todas aquellas que hemos definido. Como estamos empezando, lo tenemos todo muy limpito. Ya incidiremosposteriormente en esta serie.

7 Características en Preview.-

Para terminar, una serie de características que están disponibles, ojo, en desarrollo:

Una vez hemos configurado todos estos parámetros, ya tenemos nuestro OMS dispuesto a recibir a todos sus huespedes.

Nos vemos en el próximo post de la serie.

Buena semana a todos,

Serie OMS – I Creación de nuestro primer Workspace.

Empezamos esta serie sobre Operation Management Suite (OMS) creando la base, nuestro primer Workspace.

Empezamos esta serie sobre Operation Management Suite (OMS) creando la base, nuestro primer Workspace.

Desde nuestra suscripción de Azure, seleccionaremos el Grupo de Recursos que estamos utilizando para agrupar los servicios de gestión y añadiremos

Pulsaremos crear y tedremos que darle nombre a nuestro Workspace, seleccionar la suscripción donde asociarle, crear un nuevo grupo de recursos o utilizar uno existente, definir la localización y, importante, seleccionar el Pricing Tier:

Por ejemplo, vamos a crear un Espacio de Trabajo o Panel de mando que contenga todos mis servidores, ya estén en Azure, en AWS o en el CPD, tanto el de la empresa como el de casa ;-), selecciono mi suscripción de test, integro este servicio en un grupo de recursos ya existente, con ubicación en Europa y …. tachán, llegamos al Pricing Tier.

Este producto está sometido a cambios en el sistema de tarificación en los últimos meses y, de momento estas son las opciones que tenemos: Free y Standalone, modelos por generación de información (ingestión de GB) y retención de datos de 7 o 31 dias, y OMS, coste por Nodo:

Una vez seleccionado, para este ejemplo, el modelo Free, ya tenemos nuestro Servicio de OMS:

Si seleccionamos OMS Portal, en una nueva ventana nos aparecerá el portal generado y que, por ejemplo, podremos integrar en nuestra Intranet para que todo el mundo vea el estado de nuestros servidores. Esta es la pinta que tiene:

Si seleccionamos OMS Portal, en una nueva ventana nos aparecerá el portal generado y que, por ejemplo, podremos integrar en nuestra Intranet para que todo el mundo vea el estado de nuestros servidores. Esta es la pinta que tiene:

El proximo dia, despliegue de agentes OMS.

Buena semana a todos.