Archivo de la categoría: Powershell

Desplegar OneDrive for Business por membresia de grupos de Azure Active Directory para el caso de usuarios ya existentes. Parte II.

Buenos dias,

Buenos dias,

Hace unas semanas veiamos cómo Desplegar OneDrive for Business por membresia de grupos de Azure Active Directory, donde descubrimos cómo desplegar OneDrive for Business a los usuarios que perteneciesen a un grupo de Azure AD, teniendo la peculiaridad de no haberse creado todavia los perfiles de usuarios en Sharepoint Online, detalle importante.

Hoy me gustaría tratar el caso contrario, para cubrir todas las casuisticas, …. Y si el usuario ya ha estado utilizando OneDrive o ya tiene creado el perfil de usuario …. ¿que opciones tenemos?

Os planteo estas dos opciones, que dependerá de vuestras necesidades , elegancia del resultado y ganas que tengais de implantarlas:

1 Cambiar el administrador de la Colección de sitios

Inicialmente no parece una solución elegante, pero …. se trata de poner una cuenta como Administrador de todos los Onedrives que ya se han utilizado,

Cambiar el administrador de la colección de sitios para el sitio personal de un usuario específico . En SharePoint Admin Center > User Profiles > Manage User Profiles, buscamos el usuario y en el menú desplegable elegimos la opción Manage Site Collection owners

- Cambiamos la cuenta, en este caso mi cuenta, Roberto Tejero, tanto de Administrador de la colección de sitios primaria como de Administradores de la colección de sitios, por la cuenta del nuevo administrador del sitio personal (por ejemplo Rick Admin)

- En el caso de tener muchos usuarios, podríamos hacer este cambio de administrador utilizando un script que nos permita hacerlo de modo masivo, obviamente.

Esta opción tiene la peculiaridad de que se mantienen los OneDrive de los usuarios pero a nombre de otra persona, un Administrador Global. Los ficheros ni se eliminan ni se destruyen.

2 Eliminar todos los sitios personales.

Esta segunda opción consiste en eliminar todos los sitios personales utilizando el comando Remove-SPOSite por lo que una vez borrados estarias en disposición de aplicar el post del articulo comentado al principio. Es una solución mas elegante, obviamente.

Seria algo tan sencillo como:

Remove-SPOSite -Identity https://cloudonboarding-my.sharepoint.com/personal/insight_Cloudonboarding_onmicrosoft_com -Nowait

Os dejo esta captura con los cmdlets get-sposite, remove-sposite y nuevamente el get-sposite donde no nos muestra nada ya que …. acabamos de borrar el site personal.

Pero como no todo podría ser tan sencillo, os cuento un par de incidencias:

Tener un listado de los nombres de los sites personales.-

Dependiendo de si son usuarios internos, externos, sincronizados o no, pues el nombre que tenemos que definir para borrar el Sitio personal es distinto. Aqui os dejo un link de cómo sacar un listado de todas las colecciones de Onedrive for Business:

Políticas de retención.-

¿Que ocurre en el caso de que tengais configurada una política de retención o de suspensión de eDiscovery? Pues lo que os imaginais:

Obviamente, en este ejemplo bastaria con deshabilitar la política de retención o suspensión. ¿cómo? Nos vamos

Accedemos a nuestra política de retención, cambiamos el Status de On (Success) a Off (Success).

¡Ojo! que este proceso tarde unos minutos y si realizas el borrado del Site no te va a funcionar y borramos todos nuestros Sites personales.

Poco mas que aportar por esta semana llena de enfermedades, urgencias, hospitales, fiebres, mocos, ibuprofenos, azitromicinas y …… alguna sorpresa que da la vida.

Buen fin de semana.

Desplegar OneDrive for Business por membresia de grupos de Azure Active Directory.

Buenas tardes, por fin es … Viernes!!!

Buenas tardes, por fin es … Viernes!!!

Si la semana pasada veíamos cómo distribuir las licencias de Office 365 por membresia de Azure AD, esta semana os cuento una consulta que me hizo un cliente sobre si era posible desplegar OneDrive a los usuarios siguiendo el mismo criterio, por membresia a un grupo de Directorio Activo.

Se que es algo paradójico ya que Onedrive depende de Sharepoint Online pero ….. cuando accedemos a la asignación de licencias de Office 365 puedo activar/Desactivar las de Flow, Planner, Office ProPlus, etc., Sharepoint, pero ¿donde está la de OneDrive?

Suponia que si se actuaba directamente contra Sharepoint Online, seguro que encontrabamos la solución a esta situación que no se me habia dado antes, pero ????

Efectivamente, consultando al equipo de Soporte para Partners de Microsoft, me plantearon la manera de hacerlo a través de la administración de SharePoint Online, donde podemos controlar el acceso a OneDrive for Business.

En SharePoint Online, el Sitio Personal está habilitado por defecto para todos los usuarios a través del grupo “ Todos excepto usuarios externos” (Everyone except external users), pues vamos a cambiar los permisos en esta ubicación:

- SharePoint Admin Center > User Profiles > Manage User Permissions

- Si quitamos el checkbox al permiso “Create Personal Site” , ningún podrán crear su MySite ni OneDrive.

- Como la finalidad es crear un grupo de Azure AD para ir incluyendo los usuarios que queremos que se les despliegue OneDrive, tenemos que crear el grupo y asignar permisos. Para nuestro ejemplo creamos un grupo de seguridad UsuariosOneDrives en el centro de administración de Office 365 y en SharePoint Admin Center > User Profiles > Manage User Permissions, les asignamos el permiso de “Create Personal Site”, marcando el check.

Hay que tener en cuenta que este proceso deshabilita MySite al completo, no solo OneDrive for Business.

Otro detalle a tener en cuenta, si únicamente queremos deshabilitar el que se muestre el Icono/Acceso directo a OneDrive for Business, la opción en este caso es esconderle del menú de aplicaciones. Pues vamos, SharePoint Admin Center > Settings

En este caso ningún usuario verá el icono de la aplicación desde el menú de aplicaciones, pero sí podrán acceder a OneDrive si introducen manualmente la URL en el navegador.

¿Dónde esta OneDrive for Business?

Agradecer enormemente al grupo de Soporte para Partners de Microsoft que me han echado no una mano, las dos en este caso y otros muchos. Gracias a Goretti, Pedro, Carlos, Jose Manuel, David, Rafael, Alberto, y muchos mas, seguro que se me olvida alguno.

La semana que viene, ¿que ocurre si esto lo queremos desplegar en usuarios que ya tienen creado MySite y tienen contenido en OneDrive?.

Buen fin de semana,

¿Como me conecto a Office 365 a través de Powershell?

Continuo con píldoras de Powershell y nube, como Office 365 y Azure. Hoy algo habitual, nos conectaremos a Office 365 y Azure a través de Powershell y realizaremos alguna que otra consulta util 😉

Hablamos tanto de Powershell que tendríamos ya que considerarla una herramienta del dia a dia. Releyendo posts se comenta que casi un 40% de las funcionalidades de Office 365 no están visibles en el panel de administración, solo pudiendo ejecutarlas a traves de scripts. ¿ventajas e inconvenientes del uso de Powershell? Creo que ya poco nos queda comentar, inconvenientes, que hay que estudiarlo y hacerle uno mas de la familia repitiendo, repitiendo y repitiendo. ¿ventajas? ejecutar tareas no visibles en las consolas de gestión, poder scriptar acciones y hacerlas repetitivas?, etc., etc.

Un detalle importante a tener en cuenta es que cada servicio de Office 365 tiene su «Endpoint» de conexión

Sistemas operativos Soportados

- Windows 10

- Windows 8.1 o Windows 8

- Windows Server 2016

- Windows Server 2012 R2 o Windows Server 2012

- Windows 7 Service Pack 1 (SP1)*

- Windows Server 2008 R2 SP1*

* Hay que instalar los prerrequisitos ya que no vienen por defecto.

Prerrequisitos

- Microsoft .Net Framework 4.5

- Windows Management Framework 3.0 , Management Framework 4.0 o superior.

Instalación

Para empezar tenemos instalar el módulo que contiene las herramientas de conexión y administración generales para Office 365.

Instalar Microsoft Online Services Sign-in assistant.

https://www.microsoft.com/en-us/download/details.aspx?id=41950

Para luego, descargarnos e instalar los módulos de administración de Microsoft Office 365 para Powershell, algo que suponiais, que como hemos visto:,

Aunque ya lo hemos visto en posts anteriores, os dejo también el de Azure ;.)

- Instalar módulo powershell para Windows Azure:

http://go.microsoft.com/fwlink/p/?linkid=236297 (x64)

http://go.microsoft.com/fwlink/p/?linkid=236298 (x32)

Una vez descargado e instalados los módules que hayamos considerado necesarios procedemos a ir ejecutando cmdlet por cmdlet o en scritp, a gusto del consumidor:

- Ejecutar windows azure PS como administrador e introducir:

Set-ExecutionPolicy RemoteSigned (escribir S y aceptar) - Introducimos las credenciales $Credentials = Get-Credential

- Creamos una variable de sesión donde configuramos la conexión a Exchange Online con las credenciales anteriores:

- $Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://ps.outlook.com/powershell/ -Credential $Credentials -Authentication Basic –AllowRedirection

- Inicializamos la sesión:

Import-PSSession $Session - Abrimos la conexión con Microsoft Online:

connect-msolservice -credentials $Credentials

Y ya esta, a funcionar - Cerrar sesión PS: (MUY IMPORTANTE, EXISTEN SESIONES LIMITADAS)

Remove-PSSession $Session

Si no cerramos la sesión y hemos ocupado todas las disponibles nos tocará esperar a que alguna expire para volver a acceder.

Otro detalle a tener en cuenta es que para Office 365 operado por 21Vianet, use el valor ConnectionUri: https://partner.outlook.cn/PowerShell y para Office 365 Germany, use el valor ConnectionUri: https://outlook.office.de/powershell-liveid/

Llegados a este punto, vamos a ejecutar varios cmdlets que nos pueden ser útiles:

Para ver los dominios dados de alta en nuestra suscripción de Microsoft Office365:

Get-Msoldomain

Para ver los usuarios activos, por ejemplo, de Microsoft Office365:

Get-Msoluser

Para ver los números de referncia de las licencias que tenemos consumidas y asignadas de Microsoft Office365:

Get-MsolAccountSku

etc, etc, etc.,……. hay una infinidad de opciones sobre cada cmdlet, asi que tendremos que buscar en Internet aquello que se adapte a nuestras necesidades, como por ejemplo:

- Para ver las suscripciones y su estatus asi como las licencias:

Get-Msolsubscription | select OCPSubscriptionId, SkuPartNumber, TotalLicenses | export-csv c:tmpexportdemo.csv -Append

Pues aqui tenemos nuestro Excell para el informe del jefe superchulo 😉

- Ver la lista de buzones con el último inicio de sesión y días de inactividad en Microsoft Exchange Online:

Get-StaleMailboxDetailReport | Sort username -Unique | SELECT TenantName, UserName, WindowsLiveID, LastLogin, DaysInactive

- Cuánto ocupa cada buzón de usuario, con la fecha del último inicio de sesión:

Get-Mailbox | get-mailboxstatistics | select-object DisplayName,TotalItemSize,LastLogonTime

- Para ver los sitios de Microsoft SharePoint Online:

Get-SPOSite

- Ver las políticas de cliente de Microsoft Skype for Business Online:

Get-CsClientPolicy

- Para ver los usuarios que se han borrado de Microsoft Office 365:

Get-Msoluser -ReturnDeletedUsers

Y muchos, muchos mas. ………..

Para finalizar dos apuntes:

Primero, una vez abierta la sesión con O365, conviene cerrarla cuando hayamos terminado ya que tenemos un número limitado, como ya hemos comentado:

Como se puede ver, consultamos cuantas sesiones tenemos y cerramos las que nos interesen, en este caso solo tenemos una.

Como se puede ver, consultamos cuantas sesiones tenemos y cerramos las que nos interesen, en este caso solo tenemos una.

Segundo, si vamos a trabajar diariamente con O365 y Powershell, mi recomendación es tener un acceso directo en nuestro directorio que ejecute el script de conexión, algo asi como:

C:WindowsSystem32WindowsPowerShellv1.0powershell.exe -NoExit -NoLogo -WindowStyle Maximized -File "Z:scriptsO365ConexionO365.ps1

Yo por mi parte voy a probar otros scripts muy chulos a los que buena gente pone a nuestra dispoción como por ejemplo este de Ryan Mangan que ademas de hacer todo el proceso de login trabaja con Alias y vamos, mas currado que el mio algo esta ;-), Self-Service:

Podeis verlo todo esto y mucho mas en otros links, con otras palabras. Gracias a todos:

- Blog de Plain Concepts (Gracias Alberto).

- Blog de Juanjo Diaz Antuña (un abrazo Juanjo).

- El Taller de SharePoint.

- Blog de Josep Ma Solans.

Que tengais buen fin de semana

Roberto

Actualizar Azure Powershell.

Buenas y fresquitas tardes. Creo que este es mi primer post en Domingo!!!

Buenas y fresquitas tardes. Creo que este es mi primer post en Domingo!!!

Hace poco vimos cómo instalar Azure Powershell, sencillo y, a partir de ahora, veremos que muy util. Pues bien hoy en esta píldora os explicaré cómo tener actualizado nuestro Azure Powershell, instalar versiones en paralelo y tener los distintos módulos de Azure a la última versión.

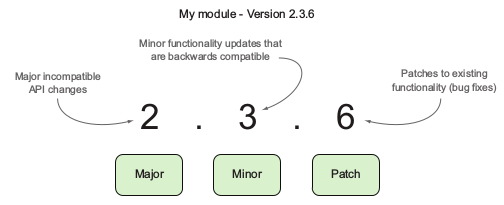

Antes de continuar, me gustaría comentar rápidamente que Azure Powershell utiliza un control de versiones semántico. pero ….. ¿y que carajo signfica esto?

Bien, significa que si la versión de Powershell A es mayor que la versión B, A > B, la versión A tiene las API más actualizadas, obviamente. Microsoft declara una API pública, con una nomenclatura X.Y.Z, donde X es la versión «major», Y es la versión «minor» y Z es el «patch» de la versión. Para más información sobre los procedimientos de Versionamiento Semántico en Azure PowerShell, consulte su especificación en: http://semver.org , se trata de evitar los terribles problemas del «infierno de las dependencias» al ir actualizando versiones.

Las formas que habiamos visto para instalar powershell eran:

- A traves de Web Platform Installer, herramienta que nos permite instalar automáticamente componentes, mucho contenido web (IIS) asi como paquetes individuales como herramientas de administración de Azure a través de PowerShell, Windows Azure Pack, etc.

- O desde la Galería de PowerShell, usando PowerShell Get. De esta manera instalamos Azure Powershell a través de la consola de Powershell.

Si continuamos con el ejemplo del post que he comentado al principio, donde habiamos instalado Azure Powershell. Si ejecutamos el siguiente cmdlet:

Get-Module PowerShellGet -list | Select-Object Name, Version, Path

Nos muestra el nombre, versión y ruta del módulo de Powershell. Y si ejecutamos:

Get-Module AzureRM -list | Select-Object Name,Version, Path

Tanto para Azure como para AzureRM obtendremos los mismos resultados …. o no:

Esto nos indica que si hemos instalado Azure Powershell pero para ASM, no el módulo para ARM 😉 Bien, pues procedemos a instalar modulo de Azure Resorce Management

Hay que tener en cuenta que los módulos de Azure y AzureRM tienen dependencias en común, por lo que si actualizamos uno, automáticamente se actualiza el otro.

Procedemos a Instalar el módulo de powershell de AzureRM

install-module -name AzureRM

Nos aparece el mensaje anterior indicándonos que PowerShellGet requiere la versión del proveedor NuGet 2.8.5.201 o superior, para interactuar con cualquier repositorio basado en NuGet. Bien pues aceptamos la instalación e importación de dicho paquete. Se descarga y nos informa que estamos instalando los módulos de AzureRM desde un repositorio que no es de confianza ¿que hacemos? …. continuamos, pues

Observamos el proceso de instalación y

Tachan … comprobamos si ahora están instalados ambos módulos

Otro detalle interesante, es la posibilidad de instalación de versiones de módulos en paralelo. Concretamente, a partir de la versión 2.1.0, y la 1.2.6 para AzureStack, ya que fueron diseñados para poder usarse en paralelo. Esto nos ocurriría, por ejemplo, si tenemos scripts escritos con una versión anterior de Azure PowerShell y no tenemos ni recursos ni tiempo para actualizarla.

Como se puede ver, podemos instalar diversas versiones del módulo de AzureRM de Powershell:

Install-Module -Name AzureRM -RequiredVersion 3.7.0

Install-Module -Name AzureRM -RequiredVersion 1.2.9

pero, solo una de ellas se puede cargar por sesión de PowerShell. Tendremos que abrir una nueva ventana de PowerShell y realizar una tarea de importación de la versión específica que necesitemos de los cmdlets de AzureRM:

Import-Module AzureRM -RequiredVersion 1.2.9

Para terminar, ¿cómo podemos tener actualizados los modulos de Powershell? a la ultimísima …. con el cmdlet Update-Module. Vemos un ejemplo. Ejecutamos el cmdlet con el swithc -whatif

Vemos que si que hay una actualización en el módulo AzureRM.Profile …. pues actualizamos

Azure Cloud Shell ahora supervitaminada con Powershell!!!

La pasada semana hablábamos de Azure Cloud Shell, que ya estaba entre nosotros, y bla, bla, bla, bla, bla, También comentaba que podiamos ver que estaba previsto también una shell de Powershell …

La pasada semana hablábamos de Azure Cloud Shell, que ya estaba entre nosotros, y bla, bla, bla, bla, bla, También comentaba que podiamos ver que estaba previsto también una shell de Powershell …

Pues, lo dicho, ya está aqui, entre comillas. Esta shell nos proporciona todos los beneficios que ya comentamos en el post anterior y, adicionalmente nos provee de:

- Azure namespace capability.- nos permite descubrir y navegar facilmente entre todos los recursos de Azure

- Interaction with VMs.- nos permitirá una gestión totalmente transparente en nuestras guest VMs.

- Extensible model.- Nos permitirá importar cmdlets adicionales asi como poder correr cualquier ejecutable.

Puedes participar en una preview limitada para utilizar esta impresionante característica: Sign-up today

Rellena este formulario y ….. a darle caña!!! Para mas información: Sneak Peek – Powershell in Azure Cloud Shell.

Buen fin de semana, que con la llegada de mi pequeño se me había pasado publicar este post. Abrazos

Azure Cloud Shell ya está aqui!

La pasada semana apareció la funcionalidad de Azure Cloud Shell en disponibilidad general en la Microsoft’s Build Conference …. y ¿que es?¿cómo funciona?¿qué puedo hacer con ella? Os dejo unas pinceladas de todo su potencial, el resto ….. hay que descubrirlo 😉

Azure Cloud Shell nos ofrece una experiencia de Shell preconfigurada, accesible desde el navegador, para gestionar los recursos de Azure sin la sobrecarga que nos supone la instalación, versionado y mantenimiento de un servidor dedicado para este fin, sin olvidarnos de una gran variedad de herramientas directamente desde nuestro navegador favorito a través del Portal de Azure.

Hay que tener en cuenta que Cloud Shell se autentica en cada sesión que abramos a través de Azure CLI 2.0

Otros puntos a tener en cuenta son:

- Cloud Shell se ejecuta en una máquina temporal que se proporciona por sesión y por usuario.

- Cloud Shell se cerrará despues de tener 10 minutos de inactividad.

- Cloud Shell solo puede ser accedida a través de un recurso compartido.

- Los permisos se establecen como un usuario normal de Linux.

Ademas, estas son las Herramientas y características incluidas:

- Interpretes de Shell de Linux.-

- Bash

- SH

- Control de fuentes.-

- Git

- Containers.-

- Docker

- Kubectl

- DC/OS CLI

- Bases de datos

- PostgreSql client

- MySQL client

- sqlcmd Utility

- Herramientas de Azure.-

- Azure CLI 2.0

- Azure CLI 1.0

- Editores de texto:

- vim

- nano

- emacs

Y, lo que parece una primicia … Azure Powershell 3.0, la caña!!!

Como las máquinas que se utilizan para Cloud Shell son temporales se requieren que se instale un «Recurso Compartido» para ser montado de manera persistente el directorio $Home.

Cuando lo configuramos/abrimos por primera vez, Cloud Shell nos solicita la creación de un Grupo de Recursos, una cuenta de almacenamiento y un recurso compartido

Esta cuenta de almacenamiento es LRS, las tres réplicas locales de rigor. El Recurso Compartido es un Azure Files de 5GB.

Este paso solo ocurrirá la primera vez, luego ….. coser y cantar!!!

Y para terminar …

Listos para empezar.

Que tengais buena semana.

Instalar Azure Powershell.

Hoy algo sencillo y cada vez mas usual, que nos va a servir para posteriores trabajos, tareas y posts.

¿Qué es Azure PowerShell?

Básicamente, Azure PowerShell es un conjunto de módulos que ofrece cmdlets para administrar Azure con Windows PowerShell. Podemos utilizar dichos los cmdlets para crear, probar, implementar, administrar soluciones y servicios ofrecidos a través de la plataforma de Cloud Computing de Microsoft, Azure, asi como para tareas y procesos de Automatización.

En la mayoría de los casos, se pueden usar los cmdlet para las mismas tareas que el Portal de Azure, como la creación y configuración de servicios, máquinas virtuales, redes virtuales, aplicaciones web, etc., pero, como imaginais hay muchas tareas que solo puedes configurarlas a través de Powershell ;-), de ahí su importancia.

Tenemos diversas maneras de instalar Azure Powershell, os describo alguna de ellas:

1 Desde Web Platform installer.-

En mi opinión, es la más habitual, por eso la he puesto en el primer lugar:

- Nos descargamos e instalamos Web Platform installer desde el link.

- Normalmente nos aparecerá como primera opción, seleccionamos agregar y …. siguiente, siguiente siguiente.

- Aceptamos los términos de licencia y empezará primero a descargarse y luego a instalarse Azure Powershell

- Una vez terminado, mostrará el siguiente mensaje:

2 Desde powershell.-

Esta es otra forma habitual de hacerlo. Desde una consola de powershell, solo añadimos el módulo de Azure, ASM o ARM:

- ASM ==> Install-Module Azure

- ARM ==> Install-Module AzureRM

Pues ya lo tenemos instalado y …. funcionando.

Antes se podía desde el portal de descargas de azure, pero ahora no funciona. Os lo dejo por si lo vuelven a activar:

- Accediamos al portal https://azure.microsoft.com/en-us/downloads/#cmd-line-tools

- Nos descargamos e instalamos el ejecutable spilauncher.exe, que justamente es Web Platform Installer y …. volvemos al punto 1.

Seguro que hay alguna mas que espero me conteis.

Besos y abrazos.

Links imprescindibles:

Listar cuentas de servicio en nuestros servidores con Powershell.

Hola a todos,

Me he encontrado este post que tenía guardado desde hace …. un año . Otra píldora sobre Powershell, ese gran y desconocido amigo que nos hace las tareas administrativas mucho más fáciles.

«Hace poco (ahora hace un año!!!), me pidieron chequear con qué usuario se estaban ejecutando cada servicio en todos los servidores y me dije, esto con Powershell seguro que lo hacemos sin ningún problema»

Estube buscando como enfocarlo y pensé que si tenía la lista de todos los servidores podía volcarla a un fichero de texto y, despues, chequear y obtener las cuentas que ejecutan los servicios. Eso es!!! 😀

Primero necesitamos un fichero txt con un listado de los servidores, en este caso no eran mas de 10 y lo denominaremos «Server_list.txt«, super ocurrentes los nombre que pongo 😉

Y también, había visto cómo obtener los servicios de un servidor, utilizando Get-WmiObject Win32_service para recuperar la información sobre un objeto de un servicio.

Hice un par de pruebas y me quedé con este script:

$server_names = Get-Content "C:Servers_list.txt"

Foreach ($server in $server_names){

Get-WmiObject Win32_service | Where-Object {$_.state -eq "Running"} | Group-Object -Property StartName | Format-Table $server,Name, Count -auto >> c:ServiceAccounts.txt

}

El resultado es un listado del número de servicios que cada usuario ejecuta en cada servidor. Et voilá!!!

De esta primera prueba se pueden hacer variaciones con permutaciones y obtener fantásticos resultados, detalle que os recomiendo encarecidamente y me los hagais llegar.

Que tengais muy buena semana….

Windows Management Framework (WMF) 5.0 RMT disponible via Catálogo de Microsoft Update.

Buenos y felices dias,

Despues de estas fiestas y una cantidad ingente de torrijas os comparto esta noticia: «Windows Management Framework (WMF) 5.0 RMT disponible via Catálogo de Microsoft Update»

El equipo de Powershell anunció el pasado día 21 la disponibilidad de WMF 5.0 RTM via Microsoft Update Catalog, , con lo que ya no tenemos escusa para desplegar a gran escala la última versión de Powershell. Podemos realizarlo a través de WSUS o System Center Configuration Manager (SCCM) para instalar WMF 5.0 en todos nuestros sistemas.

Podemos descargarnos los paquetes de WMF 5.0 usando los siguientes KBs:

- KB3134758 para Windows Server 2012 R2 y Windows 8.1

- KB3134759 para Windows Server 2012

- KB3134760 para Windows Server 2008 R2 SP1 y Windows 7 SP1

Nota Importante: Antes de instalar los paquetes de WMF 5.0, tenemos que asegurarnos de los siguientes puntos:

- Hemos revisado las incompatibilidades de productos conocidos.

- Se cumplen los requisitos mínimos.

Buena semana a todos,

Powershell – Modificar atributos de un objeto de directorio activo. Ruta de acceso al perfil de usuario..

Buenos días,.

Hoy nos toca píldora de Powershell y Directorio Activo (AD). Hace tiempo me solicitaron modificar la ruta de acceso al perfil de usuarios, concretamente dejar este atributo vacio para todo los usuarios ya que se iba a dejar de utilizar perfiles móviles.

Podemos consultar el valor de este campo si editamos cualquier usuario de AD desde la consola de Usuarios y Equipos, por ejemplo, en la pestaña de «Perfil» o «Profile»

Lo vamos a enfocar en dos partes, la primera encontrar todos los usuarios que tengan el campo «Profilepath» con contenido. Y el segundo borrar el contenido de dicho campo, todo ello en un mismo cmdlet entubado …..

- Parte 1: Nos lista todos aquellos usuarios en los cuales tenemos establecidos valores en el campo perfil.

- get-aduser -filter «profilepath -like ‘*'» -Properties profilepath | ft name,profilepath

En este caso, podeis ver tanto el nombre de usuario como la carpeta compartida donde se encuentra ubicado su perfil (he obviado la información que no nos interesa ;-))

Otro ejemplo, si a mi cuenta de AD le pongo que la ruta del perfil sea «aaaaaa», o «bbbbbb», y lo consulto con el cmdlet:

- Parte 2: Nos establece el campo perfil (profilepath) como nulo:

- Set-Aduser Filtro de usuario –profilepath $null

Nos quedaría de la siguiente manera:

- get-aduser -filter «profilepath -like ‘*'» -Properties profilepath | Set-Aduser –profilepath $null

Nada de nada, correcto. Hemos dejado en blanco todas las rutas de perfiles de usuarios.

Espero que os sea útil y os animeis a utilizar Powershell, ese amigo desconocido.

Besos y abrazos,